Todo comenzó en abril

Hace menos de un mes, el grupo de hackers Shadow Brokers hizo pública una serie de herramientas de ataque cibernético entre las que se encontraba Eternal Blue, un “arma virtual” que expertos atribuyen a la Agencia Nacional de Seguridad de Estados Unidos (NSA, por sus siglas en inglés).

Eternal Blue, que es una herramienta que explota una fisura o punto débil en el sistema operativo Windows, de Microsoft, fue “el factor más significativo” del masivo ataque que se vivió este viernes en al menos 74 países, según la firma de seguridad cibernética Kaspersky Lab.

El atentado cibernético, cuyos autores todavía se conocen, logró bloquear el acceso a los sistemas informáticos de instituciones estatales y empresas de alrededor del mundo a través del software maliciosos Ransom:Win32.WannaCrypt.

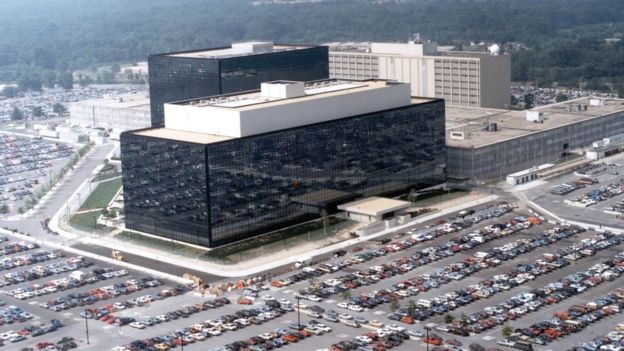

El cuartel general de la NSA en Fort Meade, Maryland. / Foto: Reuters.

Kaspersky Lab, una firma de origen ruso, dijo que Rusia fue la más afectada, seguida por Ucrania, India y Taiwán.

También alcanzó a Estados Unidos y Reino Unido, donde afectó especialmente a su sistema de salud.

América Latina y África también sufrieron el ataque, según los últimos reportes de la noche del viernes.

¿Qué hizo la NSA?

Estados Unidos nunca confirmó si el arsenal de ciberataques filtrados por Shadow Brokers pertenecían a la NSA o a otras agencias de inteligencia.

Sin embargo, antiguos oficiales de inteligencia señalaron que las herramientas parecían venir de la unidad de “Operaciones de Acceso Personalizado” de la NSA, que se cree se dedica a infiltrarse en las redes de computación extranjeras.

El ciberataque castigó particularmente al sistema de salud de Reino Unido. / Foto: EPA.

Por ello es que los expertos apuntan a que la ola masiva de ataques del viernes puede ser la primera vez que una ciberarma desarrollada por la NSA, financiada por contribuyentes estadounidenses y robada por un adversario, fue aprovechada por delincuentes informáticos contra hospitales, empresas, gobiernos y ciudadanos comunes.

“Sería profundamente preocupante si la NSA sabía sobre esta vulnerabilidad, pero no la reveló a Microsoft hasta después de que fue robada”, afirmó Patrick Toomey, abogado que trabaja para la Unión Estadounidense por las Libertades Civiles (ACLU, por sus siglas en inglés).

“Estos ataques subrayan el hecho de que las vulnerabilidades serán explotadas no sólo por nuestras agencias de seguridad, sino por hackers y criminales de todo el mundo”, añadió el experto de la organización civil estadounidense.

Toomey agregó que lo correcto en adelante debe ser alertar y corregir los “agujeros de seguridad”, en lugar de explotarlos y almacenarlos.

Por su parte, Edward Snowden, quien también filtró muchos archivos internos de la NSA en junio de 2013, no perdió la oportunidad para cuestionar a la agencia estadounidense.

“A la luz del ataque de hoy, el Congreso debería estar preguntando (a la NSA) si sabe de cualquier otra vulnerabilidad en el software utilizado en nuestros hospitales”, escribió el analista en su cuenta de Twitter.

Algunos hospitales de Reino Unido fueron bloqueados al punto que los médicos no podían solicitar los historiales de los pacientes y las salas de emergencia se vieron obligadas a transferir a las personas que buscaban atenciones de urgencia. / Foto: AFP.

Lo sucedido este viernes tiene un antecedente.

Algo similar ocurrió con restos del gusano “Stuxnet”, que Estados Unidos e Israel usaron contra el programa nuclear de Irán hace casi siete años.

Partes del código de esa ciberarma aparecen con frecuencia en otros ataques menores desde entonces.

¿Qué dice Windows?

Se conoce que la fisura de Windows fue corregida hace más de un mes, sin embargo es imposible “parchar” todas las computadoras automáticamente.

Mucho más en casos como el del Sistema Nacional de Salud de Reino Unido, que sigue operando con Windows XP, un sistema operativo que ya no recibe mantenimiento de Microsoft.

Algunos hospitales de ese país fueron bloqueados al punto que los médicos no podían solicitar los historiales de los pacientes y las salas de emergencia se vieron obligadas a transferir a las personas que buscaban atenciones de urgencia.

Los ciberdelincuentes reclaman un rescate en bitcoins para devolver los archivos. / Foto: PA.

Horas después de que el ciberataque se convirtiera en noticia mundial, Microsoft publicó un comunicado breve anunciando nuevas medidas de seguridad.

“El día de hoy, nuestros ingenieros incorporaron detección y protección contra el nuevo software malicioso conocido como Ransom:Win32.WannaCrypt. En marzo, pusimos a disposición de nuestros clientes protecciones adicionales contra malware de esta naturaleza, con actualizaciones de seguridad que previenen su propagación a través de diferentes redes”, señaló el comunicado.

Microsoft señaló que hace todo lo posible para que los nuevos parches lleguen a la mayor cantidad posible de sus clientes.

Pese a los esfuerzos de la gigante de la computación, los entendidos en la materia señalan que lo sucedido no le hace nada bien a la imagen de Microsoft.

Pero existe otra consecuencia aún más importante que deja todo esto.

El ciberataque masivo pone en tela de juicio el papel del creciente número de países que están desarrollando y almacenando armas cibernéticas.

Quedó demostrado que en cualquier momento, en un día cualquiera, ese arsenal puede ser utilizado en contra de sus propios ciudadanos.

Con información de BBC Mundo.